3 manieren om wifi netwerk te “kraken”

dinsdag, januari 3rd, 2012Er zijn verschillende manier om toegang tot een wifi netwerk te krijgen.

Hier zijn de manieren waarop je moet letten, voor de beveiliging van je eigen wifi netwerk.

1. Ondermijnen van vertrouwen.

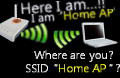

De meeste computers verbinden automatisch met een wifi netwerk als ze een wifi netwerk in de buurt met een bekende SSID(naam) zien.

Echter kan iemand zich voordoen als een netwerk met een bepaalde SSID(naam). Als je computer daar dan automatisch mee verbind stuur je die router automatisch je wifi sleutel toe.

Je wifi sleutel is wel in een hash code getransformeerd bij WPA 1>= maar kraken van deze hash duurt met woordenboek bruteforce kraken slechts een paar minuten, zeker met een zwakke sleutel. Bij WEP wordt de sleutel niet gehasht, het ondermijnen van vertrouwen leidt tot een directe “kraak” van het wifi netwerk.

2. Zwakke sleutels uit proberen.

Beveiliging is zo sterk als de zwakste schakel, vaak is dat de sleutel die mensen voor hun wifi netwerk beveiliging kiezen. Hou er rekening mee dat er altijd software is dat alle meeste gebruikte/populaire sleutels bij elke soort encryptie uitprobeert en daarmee een sleutel nog sneller kraakt dan alle mogelijkheden uit te proberen. Soms vragen mensen wel eens welke lengte ze voor hun wifi sleutel moeten kiezen mijn advies aan hun is dan gebruik de maximale lengte.

3. Kraak de zwakke setup

Sommige router generen automatisch een sleutel die ze vanuit de ingestelt fabriek krijgen. Deze implementaties zijn lang niet altijd veilig. Het is veel veiliger zelf een sterke sleutel in te stellen. Want de standaard gekozen sleutels op basis van de router SSID en productnummer (bron) is al vaak gekraakt en als technologie als Wi-Fi Protected Setup (WPS) is nu ook al een zwakte in gevonden die het “makkelijk” te kraken maakt. (bron)

Het probleem daarmee is iedereen je verkeer kan sniffen en alles kan zien wat je doet. Daarnaast moet je ook oppassen dat je geen bestanden deelt via windows netwerken(netbios). Het inloggen bij een website gaat hopelijk wel over SSL maar ook daar zit riscio’s aan dat er een “man in the middle” aanval plaatsvindt. Dit houdt in dat iemand doet alsof die de website is en jou een vals certificaat aanbiedt. Waardoor je wachtwoord aan iemand prijsgeeft. Je kunt dit verkomen door je certificaat te onthouden van je vertrouwd netwerk en te laten controleren door de bekende vertrouwde Certificaat Authority(CA) elke keer dat je inlogt. Over het algemeen is inloggen over SSL/TLS niet waterdicht, maar het maakt het wel lastiger. Een bekende fout die gebruikers maken is dat ze dachten dat ze over SSL/TLS inlogte maar dat niet het geval is. Het probleem is namelijk dat vaak de inlogt pagina bezocht wordt over niet-SSL en dan worden de inlog formulier velden geredirect van HTTP naar HTTPS worden. Waardoor je wachtwoord en gebruikersnaam alsnog onversleutelt prijsgeeft. Het is dus belangrijk dat als je gaat inloggen de inlog pagina zelf al van het https protocol gebruik maakt. Praktijk gericht gezegt: je surft naar https://www.facebook.com en niet naar http://www.facebook.com. Hetzelfde geldt over alle andere website. oplossing2:

Het probleem daarmee is iedereen je verkeer kan sniffen en alles kan zien wat je doet. Daarnaast moet je ook oppassen dat je geen bestanden deelt via windows netwerken(netbios). Het inloggen bij een website gaat hopelijk wel over SSL maar ook daar zit riscio’s aan dat er een “man in the middle” aanval plaatsvindt. Dit houdt in dat iemand doet alsof die de website is en jou een vals certificaat aanbiedt. Waardoor je wachtwoord aan iemand prijsgeeft. Je kunt dit verkomen door je certificaat te onthouden van je vertrouwd netwerk en te laten controleren door de bekende vertrouwde Certificaat Authority(CA) elke keer dat je inlogt. Over het algemeen is inloggen over SSL/TLS niet waterdicht, maar het maakt het wel lastiger. Een bekende fout die gebruikers maken is dat ze dachten dat ze over SSL/TLS inlogte maar dat niet het geval is. Het probleem is namelijk dat vaak de inlogt pagina bezocht wordt over niet-SSL en dan worden de inlog formulier velden geredirect van HTTP naar HTTPS worden. Waardoor je wachtwoord en gebruikersnaam alsnog onversleutelt prijsgeeft. Het is dus belangrijk dat als je gaat inloggen de inlog pagina zelf al van het https protocol gebruik maakt. Praktijk gericht gezegt: je surft naar https://www.facebook.com en niet naar http://www.facebook.com. Hetzelfde geldt over alle andere website. oplossing2: