Nieuwe privacy wetgeving, en WordPress

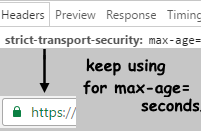

zaterdag, april 14th, 2018 In europa gaat per 25 mei 2018 de nieuwe GDPR wetgeving van kracht. De algemene verordening gegevensbescherming(afgekort: AVG) is de nederlandse implementatie hiervan. In de nieuwe wetgeving wordt het het nu o.a. duidelijk wat persoonsgegevens en bijzondere persoonsgegevens zijn. Bij bedrijven die bijzondere persoonsgegevens verwerkt is het nodig een functionaris voor de gegevensbescherming aan te stellen. Verwerkers van persoonsgegevens zijn verplicht hiervoor toestemming te vragen. Ook ip adresen, ongeacht of het dynamisch ip adres is, is nu duidelijk dat het echt een persoonsgegeven is. Dit heeft onder andere effect op de heel veel gebruikte WordPress blog software dat bij het geven van een commentaar standaard ook een ip adres opslaat van de reageerder. Dit mag per 25 mei niet zonder toestemming. Anderzijds kan wel gezegd worden dat dit een mogelijke middel is tegen commentaar spam en dat het ip adres dus verwerkt wordt voor het doel van beveiliging tegen ongewenste commentaar spam. Het vragen om akkoord te gegeven aan een privacy voorwaarde voordat een commentaar op een wordpress site geplaatst kan worden en/of een ip adressen niet meer opslaan door aanpassingen aan de wordpress software is met de nieuwe GDPR wel aanbevolen om geen risico op een boete te lopen. Een manier om het opslaan van het ip adres in te perken(verwijder laatste cijfer bij IPv4) of het ip adres van de reageerd helemaal niet meer op te slaan kan door gebruik je te maken van deze code snippet. Gelukkig zal er voor wordpress gebruikers mogelijk in een aankomende nieuwe versie mogelijk automatisch een privacy pagina toegevoegd worden bij installatie (zie dit ticket). Met de privacy pagina kun je dan mogelijk in aan de AVG wetgeving, aan het criteria voor het vragen van toestemming, voor het verwerken van ip adres als persoons gegevensverwerking gaan voldoen door dat o.a. te vermelden naast het gebruik van sessie cookies.

In europa gaat per 25 mei 2018 de nieuwe GDPR wetgeving van kracht. De algemene verordening gegevensbescherming(afgekort: AVG) is de nederlandse implementatie hiervan. In de nieuwe wetgeving wordt het het nu o.a. duidelijk wat persoonsgegevens en bijzondere persoonsgegevens zijn. Bij bedrijven die bijzondere persoonsgegevens verwerkt is het nodig een functionaris voor de gegevensbescherming aan te stellen. Verwerkers van persoonsgegevens zijn verplicht hiervoor toestemming te vragen. Ook ip adresen, ongeacht of het dynamisch ip adres is, is nu duidelijk dat het echt een persoonsgegeven is. Dit heeft onder andere effect op de heel veel gebruikte WordPress blog software dat bij het geven van een commentaar standaard ook een ip adres opslaat van de reageerder. Dit mag per 25 mei niet zonder toestemming. Anderzijds kan wel gezegd worden dat dit een mogelijke middel is tegen commentaar spam en dat het ip adres dus verwerkt wordt voor het doel van beveiliging tegen ongewenste commentaar spam. Het vragen om akkoord te gegeven aan een privacy voorwaarde voordat een commentaar op een wordpress site geplaatst kan worden en/of een ip adressen niet meer opslaan door aanpassingen aan de wordpress software is met de nieuwe GDPR wel aanbevolen om geen risico op een boete te lopen. Een manier om het opslaan van het ip adres in te perken(verwijder laatste cijfer bij IPv4) of het ip adres van de reageerd helemaal niet meer op te slaan kan door gebruik je te maken van deze code snippet. Gelukkig zal er voor wordpress gebruikers mogelijk in een aankomende nieuwe versie mogelijk automatisch een privacy pagina toegevoegd worden bij installatie (zie dit ticket). Met de privacy pagina kun je dan mogelijk in aan de AVG wetgeving, aan het criteria voor het vragen van toestemming, voor het verwerken van ip adres als persoons gegevensverwerking gaan voldoen door dat o.a. te vermelden naast het gebruik van sessie cookies.

Facebook heeft (experimentele) ondersteuning voor OpenPGP toegevoegd.

Facebook heeft (experimentele) ondersteuning voor OpenPGP toegevoegd.

Een interessant vraagstuk waar ik me laatst over bedacht,

Een interessant vraagstuk waar ik me laatst over bedacht,